先日JAWSUG-北九州の「1から学ぶクラウドのセキュリティ勉強会@北九州」に参加してきました。

当日の内容はこちらのTogetterにまとめられています。

私も「AWSに組み込まれているセキュリティ機能」についてLTさせて頂きました。LTの資料は↓

勉強会で話題に上がって気になったのが、こちらのニュース。

AWSのManagement Consoleのアクセス権を奪取され、ほぼ全ての環境を破壊されサービス停止に陥った事件です。侵入者がどのようにしてConsoleへアクセス可能なIDとパワードを入手したのかについては記載されていませんが、管理者権限を持つアカウントでConsoleを奪取されるのは深刻な状態です。

発生してしまっては取り返しがつかないので、そうならないための対策を取っておくことが大事です。↑の資料にも記載していますが、AWSではManagement Consoleにアクセスする際に、ID、パスワードに加えて多要素認証を行う仕組みが用意されています。導入も簡単なのでこのMFAを有効にしておく事をお勧めします。

準備

↓のいずれかのMFAデバイスを入手します。

- ハードウェアMFAデバイス

こちらのサイトからデバイスを購入します。(USのamazon.comのアカウントが必要) - 仮想MFAデバイス

スマホ向けのアプリとしてリリースされているGoogle Authenticatorをスマホにインストールします。

MFAデバイスを有効にする

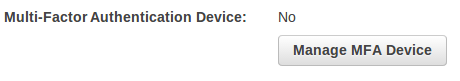

AWSのManagement Consoleにログインし、IAMユーザの「Security Credentials」のMulti-Factor Authentication DeviceがNoになっているので「Manage MFA Device」ボタンを押します。

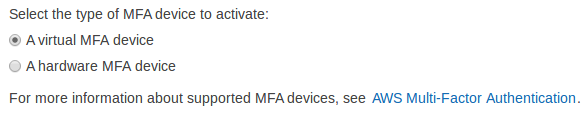

すると↓の画面が表示されるので、持っているデバイスを選択します。(今回は仮想デバイスを選択しました。)

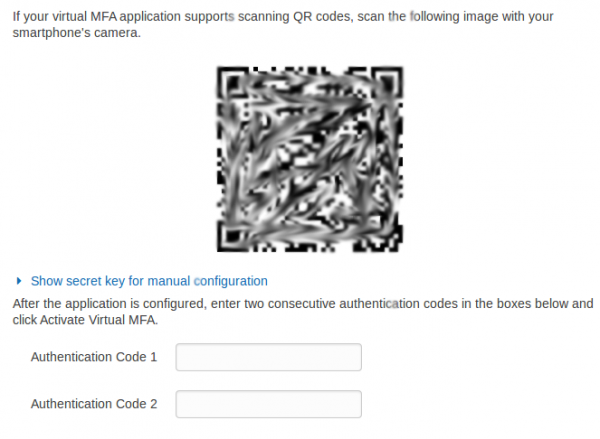

続いて、機能を有効にするにはスマホ向けのアプリが必要な旨、確認してくるので「Continue」を押して続けます。そうすると↓のようなQRコードが表示されます。

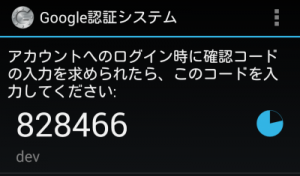

続いてGoogle Authenticatorを起動し、アカウントの追加で「バーコードスキャン」を選択し、QRコードを読み込みます。そうすると以下のような画面が表示されトークンが表示されます。この表示されている数値をAuthentication Code1と2に入力します。2項目ありますが、少し時間が立てば別の数値になるので、その数値を2に入力します。

エラーなく入力が完了すれば、MFAデバイスの登録が完了です。

MFAデバイスを使ってログインする

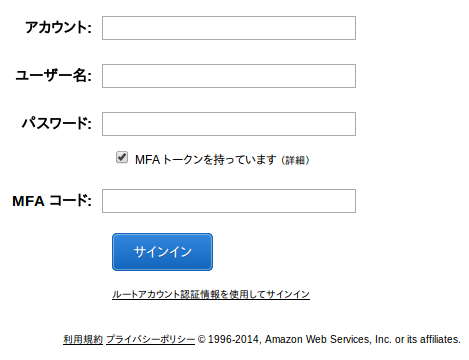

MFAデバイスが有効になるとManagement ConsoleでID、パスワードのみではログインできなくなります。「MFAトークンを持っています」のチェックをつけるとMFAコードの入力欄が表示されるので、IDパスワードに加えて、今Google Authenticatorに表示されているMFAコードを入力してログインします。

ルートアカウントも忘れずに

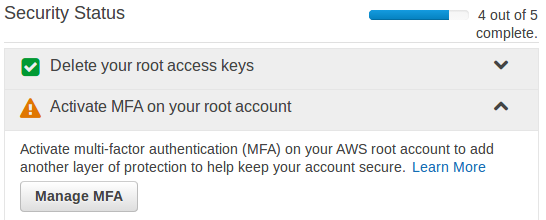

IAMのアカウントだけでなく、ルートアカウントのMFAを有効にしておくことを忘れないでください。

ルートアカウントのMFAは、ルートアカウントでConsoleにログインし、IAMのダッシュボードに表示されているActivate MFA on root accountから設定できます。

多要素認証を行う仕組みは簡単に実現できます。何か起こってからでは遅いのですぐにMFAを有効にすることをお勧めします。